なにこれ…

脆弱性自体はGoogleの社員さんが見つけたみたいです。

脆弱性の細かい内容に関しては完全に把握していないのでリンク先とかGoogleさんに聞いてみてください。

POODLEという名前ですが、“Padding Oracle On Downgraded Legacy Encryption” の頭文字を取ってPOODLEと読むみたいです。

チェックサイト

- Poodlebleed Bug - CVE-2014-3566 (サーバサイド)

- SSLv3 Poodle Attack Check (クライアントサイド)

対策 対策ぅ♪

具体的にどうすればいいか → SSL 3.0を無効化する

※SSL 3.0自体15年ほど前の産物で、その後TLS 1.2 (1.3は草案)へと続いています。

Apache 2.4 (サーバサイド)

SSLの設定ファイルを開きます。

$ sudo nano /etc/apache2/sites-available/example_com-ssl.conf

SSLEngine On 以降に SSLProtocol All -SSLv3 を追記します。

SSL 2.0に関してはApache 2.4以降は標準で無効化されています。

<IfModule mod_ssl.c>

<VirtualHost *:443>

ServerName example.com:443

ServerAdmin [email protected]

DocumentRoot /home/server/www/exmaple.com

<Directory />

Options FollowSymLinks

AllowOverride None

</Directory>

<Directory /home/server/www/exmaple.com/>

Options Indexes FollowSymLinks MultiViews ExecCGI

AddHandler cgi-script .cgi

AllowOverride all

Require all granted

</Directory>

ErrorLog ${APACHE_LOG_DIR}/ssl_error_example.com.log

# Possible values include: debug, info, notice, warn, error, crit, alert, emerg.

LogLevel warn

CustomLog ${APACHE_LOG_DIR}/ssl_access_example.com.log combined

SSLEngine on

SSLProtocol All -SSLv3

SSLCertificateFile /etc/apache2/ssl/server.crt

SSLCertificateKeyFile /etc/apache2/ssl/server.key

SSLCertificateChainFile /etc/apache2/ssl/sub.class1.server.ca.pem

SSLCACertificatePath /etc/apache2/ssl/

SSLCACertificateFile /etc/apache2/ssl/ca.pem

<FilesMatch "\.(cgi|shtml|phtml|php)$">

SSLOptions +StdEnvVars

</FilesMatch>

BrowserMatch "MSIE [2-6]" \

nokeepalive ssl-unclean-shutdown \

downgrade-1.0 force-response-1.0

BrowserMatch "MSIE [17-9]" ssl-unclean-shutdown

</VirtualHost>

</IfModule>

完了後に再起動

$ sudo service apache2 restart

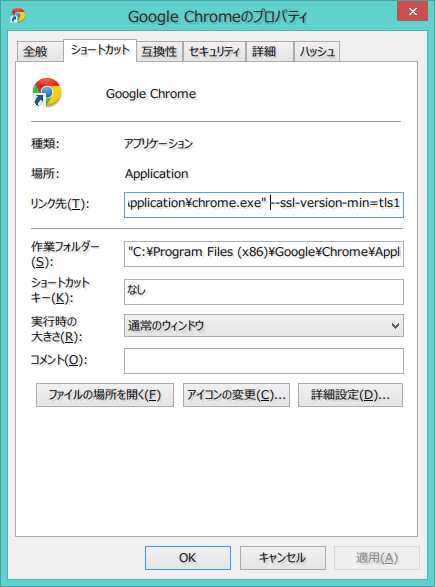

Google Chrome (クライアントサイド)

起動引数に --ssl-version-min=tls1 を付与。

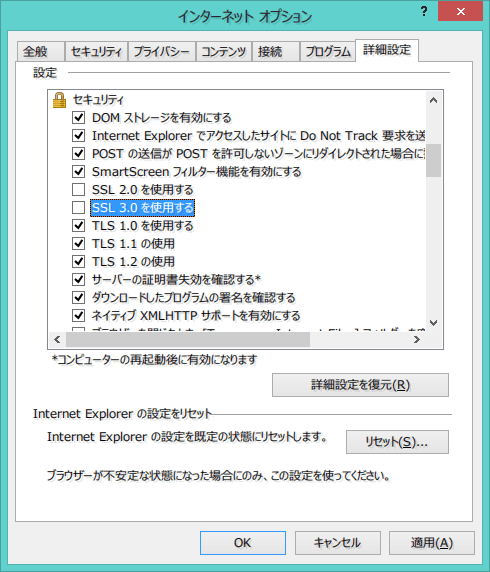

Internet Explorer (クライアントサイド)インターネットオプション -> 詳細設定 -> セキュリティ -> SSL 3.0 を使用する のチェックを外す。

最後に

人間が作成したものですし、完全なソフトウェアというのはあり得ません。

重大なバグが発覚した際に、様々なユーザが自ら進んでその脆弱性に対する対策をとれるようになれればいいな…とか思ってます。 実際は難しいですよね。

参考 :: SSL 3.0 を無効に設定する方法(POODLE対応) apache+mod_ssl, nginx - Qiita